在CentOS7配置fragroute,完成IP分片重组检测

步骤一 主机A启用Frag3——分片重组攻击检测

修改snort.conf配置文件,添加frag3基本检测模式

preprocessor frag3_global preprocessor frag3_engine

步骤二 主机B构造并发送IP分片数据包

先安装依赖文件

yum install gcc make gcc-c++ flex yum install byacc

下载单独文件

在文章最后有下载地址,下载完成后复制到要安装的虚拟机中

wget http://www.tcpdump.org/release/libpcap-1.9.0.tar.gz wget http://prdownloads.sourceforge.net/libdnet/libdnet-1.11.tar.gz wget https://github.s3.amazonaws.com/downloads/libevent/libevent/libevent-1.4.1-beta.tar.gz wget https://www.monkey.org/~dugsong/fragroute/fragroute-1.2.tar.gz

解压四个压缩包

tar -zxvf libpcap-1.9.0.tar.gz tar -zxvf libdnet-1.11.tar.gz tar -zxvf libevent-1.4.1-beta.tar.gz tar -zxvf fragroute-1.2.tar.gz

编译安装顺序

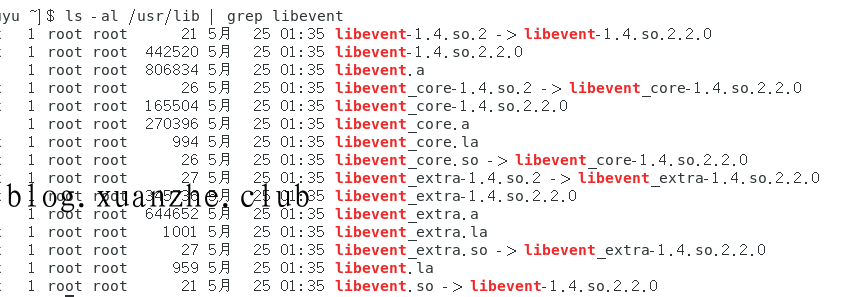

#执行 make install 时可能需要 root 权限。 #先进入libpcap-1.9.0目录 ./configure make && make install #然后进入libdnet-1.11目录 ./configure && make && make install #再然后进入libevent-1.4.1-beta目录 ./configure –prefix=/usr (或 ./configure --program-prefix=/usr) && make && make install #libevent会安装到 /usr/lib 或 /usr/local/lib 下 #测试安装是否成功 ls -al /usr/lib | grep libevent(或 ls -al /usr/local/lib | grep libevent) #出现类似下图结果则表示安装成功:

#安装完成后拷贝库文件 cp /usr/local/lib/libevent-1.4.so.2 /usr/lib/ 最后进入fragroute-1.2目录 ./configure && make && make install

配置fragroute

cd fragroute-1.2 mkdir -p /usr/local/etc/fragroute.d cp scripts/* /usr/local/etc/fragroute.d rm -f /usr/local/etc/fragroute.d/Make* mv /usr/local/etc/fragroute.conf /usr/local/etc/fragroute.d/

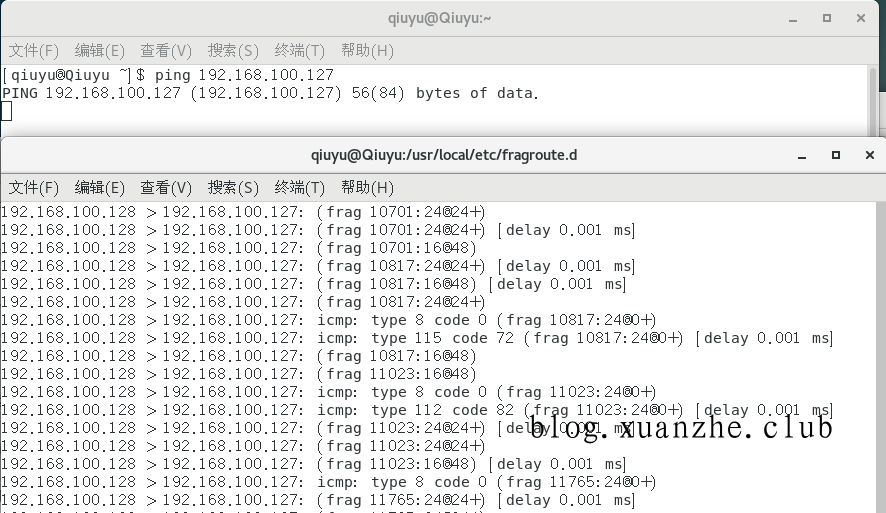

运行fragroute

fragroute -f fragroute.conf 192.168.100.127

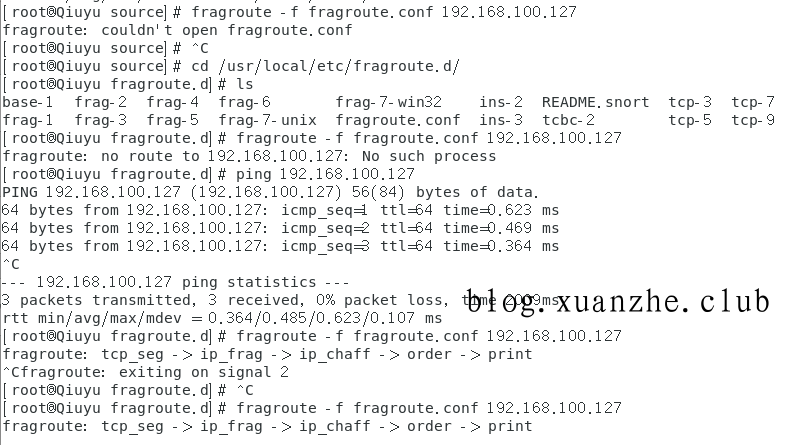

一些问题的解决方案:

(1)fragroute: no route to 192.168.100.127: No such process

提示没有路由到目的ip,这个时候其实是arp的原因,你只需要先ping一下你想要访问的目的ip,然后再执行上面的命令就可以了。

(2)fragroute: couldn't open fragroute.conf

提示不能打开fragroute.conf配置文件,只需要进入如下目录即可

cd /usr/local/etc/fragroute.d

(3)The frag3 global configuration can only be configured once

frag3全局配置只能配置一次,有些版本的配置文件中已经默认配置了frag3,删去原本配置的即可

步骤三 主机A监听测试

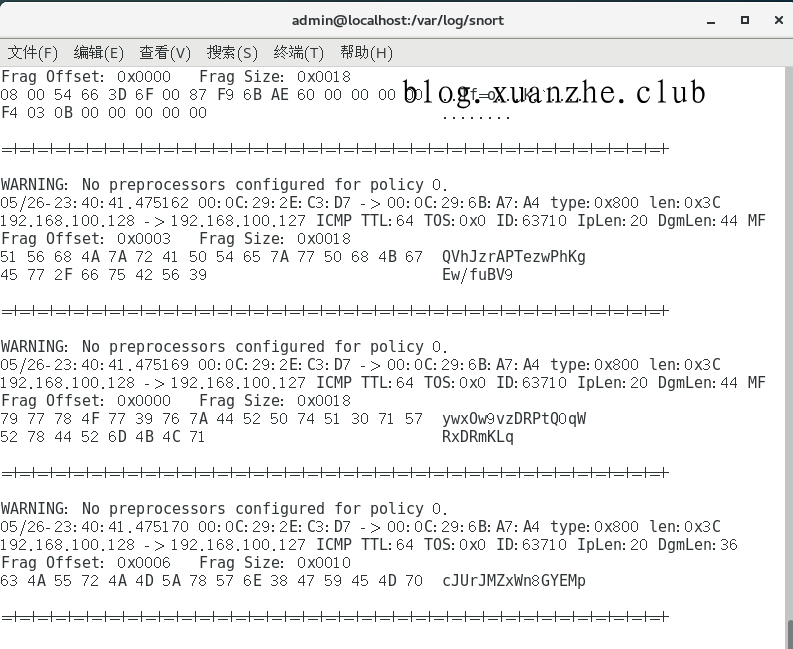

(1)主机A启动snort以网络嗅探方式(snort -vde)进行监听,捕获分析分片数据包负载状况。默认情况下如图所示。

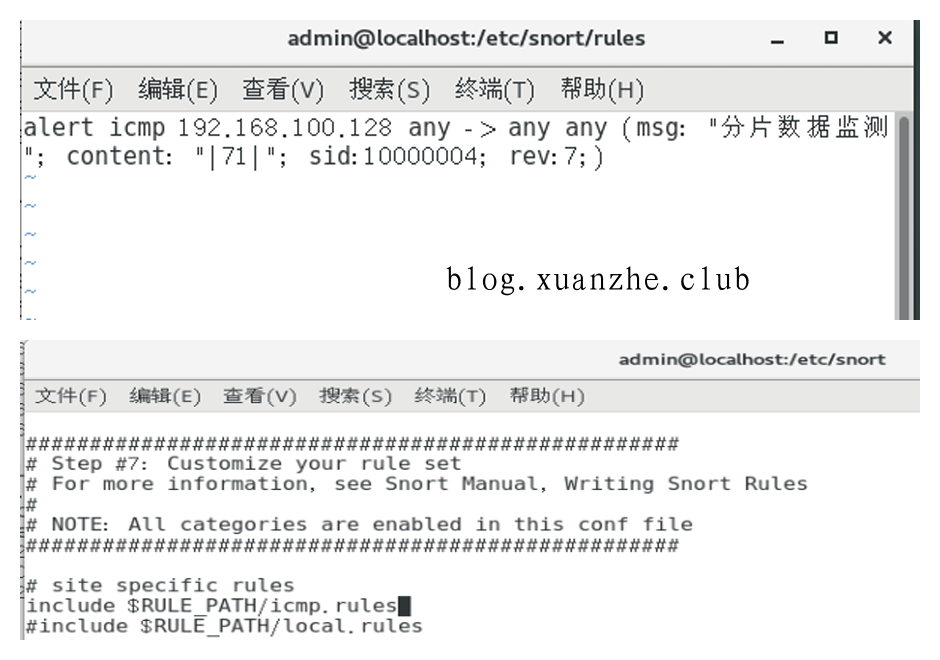

(2)添加snort检测规则,对网络中包含有“71”数据串(应根据实际数据值来确定此处数据串,在检测到的数据中发现没有规律,所以以"71"为例)的数据包进行检测报警。

alert icmp 192.168.100.128 any -> any any (msg: "分片数据监测"; content: "|71|"; sid:10000004; rev:7;)

(3)以入侵检测方式启动snort,开始监听。

(4)同组主机继续对当前主机进行ping探测,并成功对icmp回显请求数据包进行分片。

(5)当前主机查看snort报警日志。若有“分片数据监测”报警消息,证明snort成功对分片数据包进行了重组。实验结果如面所示: